Le 29 juillet 2025, Wiz Research a révélé une faille de sécurité majeure dans Base44, la plateforme de codage d'ambiance à croissance rapide appartenant à Wix.

Cette vulnérabilité permettait aux attaquants de contourner l'authentification et d'accéder à des applications et données privées, simplement en utilisant un app_id public. Wiz l'a qualifiée d'« exploitable remarquablement simple ».

Le problème a été corrigé dans les 24 heures, sans aucune preuve d’abus dans le monde réel.

Ce que dit Wiz

Wiz a décrit la vulnérabilité de Base44 comme critique, facile à exploiter et très impactante. Il a souligné que la faille permettait un accès non autorisé à des applications privées en utilisant uniquement un identifiant public – sans mot de passe ni secret.

Dans leurs propres mots :

« Cette vulnérabilité que nous avons découverte était remarquablement simple à exploiter : elle permettait à n'importe qui de s'inscrire à une application avec un simple identifiant d'application non secret. Aucun mot de passe, secret ou vérification n'était requis. »

« Nous avons signalé le problème à Wix… et dans les 24 heures, un correctif a été déployé. »

Wiz a remercié Wix pour sa réponse rapide et sa gestion responsable de la divulgation.

Ce que cela signifie (en termes humains)

Les chercheurs de Wiz ont découvert une vulnérabilité importante dans Base44 qui permettait aux attaquants d'accéder facilement aux applications des utilisateurs, car la même clé non chiffrée était utilisée par tous. Cette clé était exposée dans les URL des applications, permettant à n'importe qui de :

Utilisez la clé pour vous inscrire et vérifier un compte

Se créer en tant qu'administrateur sur l'application de n'importe quel utilisateur

Contourner toutes les protections par mot de passe et SSO

Aucun piratage. Aucun mot de passe requis. Une seule clé permet de déverrouiller des milliers d'applications.

Wiz a qualifié ce problème de contournement d'authentification et a déclaré qu'il était « incroyablement facile à exploiter » sur l'ensemble de la plateforme. Ils ont alerté Base44 (propriété de Wix) et le correctif a été déployé en moins de 24 heures. Wiz a également confirmé qu'aucun dommage n'avait été constaté jusqu'à présent.

En résumé :

Le problème venait de Base44 : il s'agissait d'un défaut de conception de sécurité au niveau de la plateforme.

Base44 a utilisé la même clé statique et non chiffrée pour toutes les applications client créées sur la plateforme.

Cette clé permettait un accès au niveau administrateur et n'était pas correctement protégée.

Donc non, les utilisateurs individuels ou les développeurs qui ont utilisé Base44 n'ont rien fait de mal.

Mais comme la clé était partagée sur toute la plateforme, quiconque savait comment l'exploiter pouvait obtenir le contrôle administrateur de n'importe quelle application créée avec Base44 - sans avoir besoin de cibler un utilisateur ou un compte spécifique.

Il s’agit donc d’une vulnérabilité de grande ampleur, liée à la manière dont le système a été conçu, et non à la manière dont il a été utilisé.

Que faire pour rester en sécurité ? Pratiquement rien.

Depuis juillet 2025, aucune action de la part des utilisateurs de Base44 n'est requise : ils ont résolu le problème à l'échelle de la plateforme.

Cela dit, voici ce que nous vous recommandons de faire pour être encore plus sûr :

📝 Vérifiez votre tableau de bord d'analyse Base44 : recherchez toute visite ou inscription inhabituelle d'utilisateur dans des applications privées que vous avez créées avant le 9 juillet 2025

🔍 Surveillez les journaux et les modèles d'accès : par exemple, recherchez les nouveaux comptes d'administrateur ou les inscriptions qui ne sont pas passés par votre équipe. wiz.io

🚨 Activez la surveillance de la plateforme ou les alertes : si vous disposez de Wiz ou d'un autre outil de sécurité cloud, utilisez-le pour repérer les enregistrements ou les accès inattendus aux applications Base44.

✅ TL;DR

Statut de la correction : Terminé. Le correctif a été déployé par Base44/Wix dans les 24 heures ; aucune action de l'utilisateur n'a été requise.

Que pouvez-vous faire d’autre : examinez les analyses et les journaux antérieurs au 9 juillet pour repérer toute activité inhabituelle.

Pourquoi c'est important : même si rien ne se passe, vous devez évaluer l'exposition au moyen de journaux d'audit et créer une meilleure visibilité la prochaine fois.

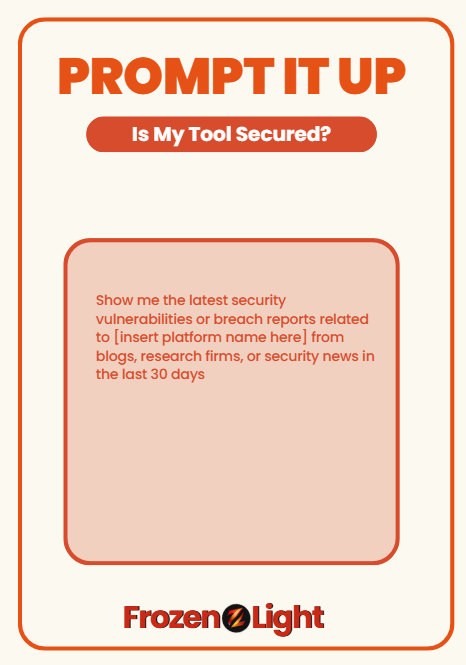

Prompt It Up - garder un œil sur

Vous craignez que vos outils préférés soient exposés – et que vous ne le sachiez même pas ?

Voici une invite pour vous aider à analyser les actualités comme un pro :

« Montrez-moi les dernières vulnérabilités de sécurité ou les rapports de violation liés à [insérer le nom de la plateforme ici] provenant de blogs, de sociétés de recherche ou d'actualités sur la sécurité au cours des 30 derniers jours. »

Utilisez-le dans :

Gemini (idéal pour le Web en direct et les blogs des fournisseurs)

Perplexité (pour un aperçu rapide de la sécurité)

ChatGPT (si la navigation est activée)

Ou recherchez manuellement sur Wiz, BleepingComputer et les blogs des fournisseurs

📍Parce que lorsqu'il s'agit de vulnérabilités de la plateforme, votre tableau de bord ne vous le dira pas.

Mais un article de blog pourrait bien le faire.

Point de vue de l'équipe Frozen Light

Cette histoire ne parle pas d’un codage d’ambiance qui a mal tourné.

Il s’agit de l’architecture de la plateforme et du coût d’une évolution rapide sans contrôles suffisants.

La vulnérabilité Base44 n’a pas été causée par la manière dont les utilisateurs créaient des applications.

Il ne s’agissait pas d’invites, de blocages ou de « vibrations ».

Il s’agissait de la manière dont la plateforme elle-même a été construite.

Une clé d'administration codée en dur, partagée et non chiffrée donnait accès à la création de superutilisateurs sur chaque application de la plateforme.

Il ne s’agit pas d’une fonctionnalité mal utilisée, mais d’une exposition au niveau de l’infrastructure.

Cela aurait pu se produire sur n'importe quelle plateforme - low-code, full-code, basée sur l'ambiance ou héritée - si la sécurité n'avait pas été là dès le premier jour.

Et c’est là le message le plus profond.

En fait, cette histoire prouve que la vitesse de croissance peut dépasser la sécurité, en particulier lorsque les startups se lancent dans des marchés en plein essor comme la création d'applications en solo ou les outils de création d'IA en premier.

Le message à retenir n’est pas « n’utilisez pas les plateformes de vibrations ».

Il faut savoir ce qu'il y a sous le capot avant de construire dessus.

Et si vous évoluez en tant qu'entreprise individuelle avec des plateformes d'IA et sans code ?

Ceci est un rappel : la confiance se gagne, elle ne se construit pas seulement par le battage médiatique.